1. はじめに

1-1. 自動車もサイバーセキュリティが必要

“ネットワークの一部”となった自動車のサイバーセキュリティリスク

2015年、米国において、走行中のジープ・チェロキーのコントロールを外部から奪うという、センセーショナルなハッキング事例が公開されました。対象となった車両は、車載インフォテインメントシステムの通信モジュールを介して外部ネットワークに接続されており、これを経由して車両内部への不正アクセスが行われました。

このハッキング事例は、一般販売されている車両の主要機能(走る、曲がる、止まる)の制御を、車両に一切触れることなく奪うことができるという点でそれまでの事例とは一線を画し、自動車がネットワークに接続されることのリスクを明確に示すものでした。

実際にクライスラーはこの脆弱性への対処として、140万台にも及ぶリコールを行いました。

自動車のサイバーセキュリティ攻撃(ハッキング事例)

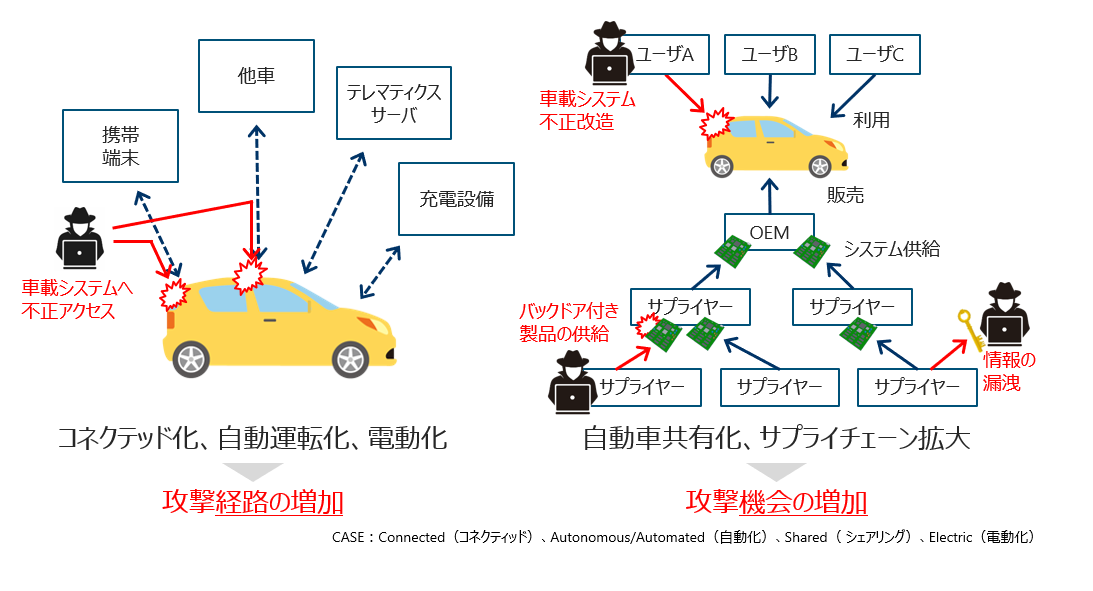

CASE領域の変革とサイバーセキュリティリスクの増大

自動車のサイバーセキュリティリスクを増大させている要因は、ネットワークへの接続だけではありません。CASE(*1)に代表される自動車の変革の様々な側面が、それぞれにサイバーセキュリティリスクの増大を招いており、こうしたリスクへの対処が自動車業界全体の急務となっています。

1-2. 型式認証時のレギュレーション

UN-R 155とUN-R156

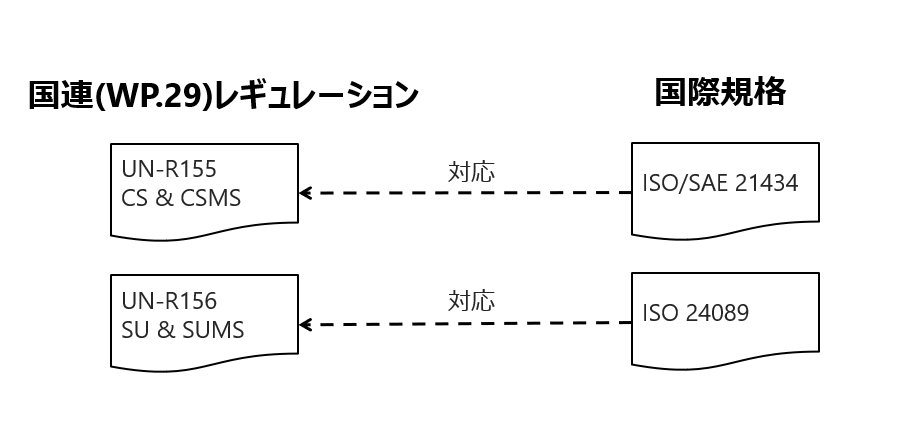

自動車のサイバーセキュリティリスクが増大している状況を受けて、国連の下部組織である自動車基準調和世界フォーラム(以降 WP.29)では、自動車サイバーセキュリティに関する2つのレギュレーションUN-R155とUN-R156が合意されました。これらはいずれも、車両型式認証を取得する際の追加要求を規定しており、UN-R155では自動車のサイバーセキュリティ及びその管理システムに関する要求を、UN-R156ではソフトウェアアップデートおよびその管理システムに関する要求を扱っています。これらのレギュレーションに対しては1958年協定に加盟している全58か国が批准しており、欧州では新型車両の型式認証は2022年7月以降、継続生産車両は2024年7月以降、適合が必須となっています。日本もこれらのレギュレーションに批准しており、無線ソフトウェアアップデート対応車両では欧州同様のタイミングで適合必須、無線ソフトウェアアップデート非対応車両では新型車が2024年1月以降、継続生産車が2026年5月以降、適合必須となります。

これらのレギュレーションにはそれぞれ、適合のガイドラインとして機能する規格が存在しており、UN-R155にはISO/SAE 21434が、UN-R156にはISO 24089がそれぞれ対応しています。

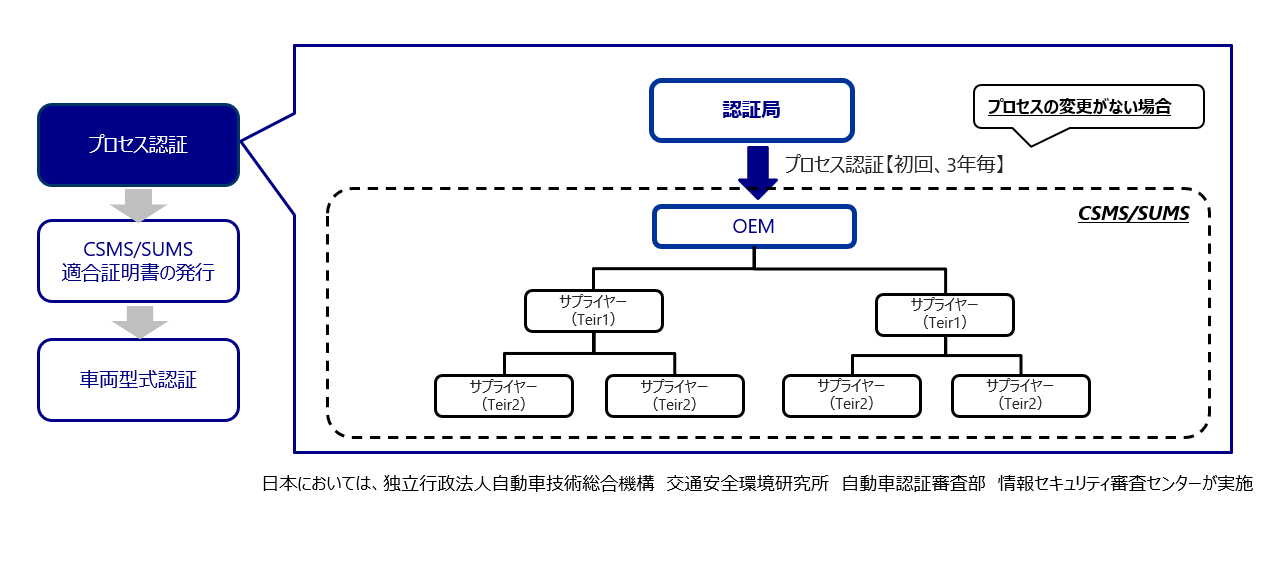

認証の仕組み

自動車サイバーセキュリティに関するレギュレーションUN-R155の認証は、新型車両の型式認証の際に国の任命を受けた認証機関により実施されます。OEMは認証機関に対し、個別の車両型式の設計においてサイバーセキュリティリスクが十分に低減されていることを論証するとともに、車両が適切なサイバーセキュリティ管理システム(CSMS)の下で開発されたことの証明も併せて行う必要があります。個別の車両型式のセキュリティは型式認証の都度個別に論証する必要があるのに対し、CSMSの証明は一度認証されれば組織に「CSMS適合証明」が発行され、証明書は有効期間中であれば他の型式認証にも利用可能です。CSMS適合証明は、プロセスの変更がない限り3年間有効となります。

1-3. 主な国際規格

ISO/SAE 21434 自動車サイバーセキュリティの概要

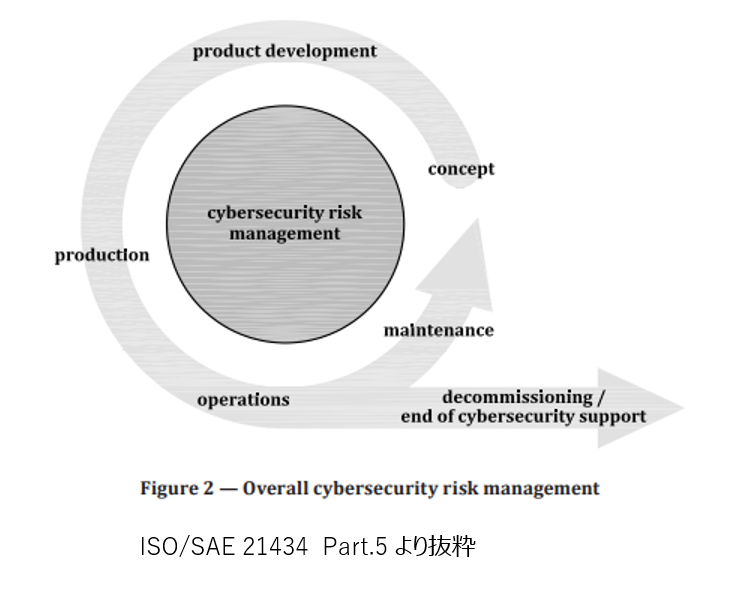

ISO/SAE 21434は、路上を走行する車両内部のE/Eシステムのエンジニアリングにおける、サイバーセキュリティ観点でのプロセス定義およびリスク管理をガイドする目的で作成された国際規格です。対象となるフェーズはコンセプトから廃棄に至る自動車のライフサイクル全体であり、対象となるアイテム、コンポーネントには、車両および車両のシステム、部品、ソフトウェアに加え、ネットワークにより車両へ繋がる外部デバイス(カーナビ、ETC車載機など)も含まれます。ISO/SAE 21434は前述の国際レギュレーションの内UN-R155に対応する規格となっており、要求事項を正しく理解して組織および製品に適用することによって、UN-R155の規定を満足することが可能となります。

ISO/SAE 21434はClause1からClause15までの15節およびAnnex A~Hの付属書で構成されています。各節の内容は以下の通りです。Clause5からClause15が主要な要求事項になりますが、Clause4でその前提となる道路車両のサイバーセキュリティ エンジニアリングへのアプローチの背景と観点について述べられています。

Clause 1:適用範囲

Clause 2:引用規格

Clause 3:用語、定義および略語

Clause 4:一般的な考慮事項

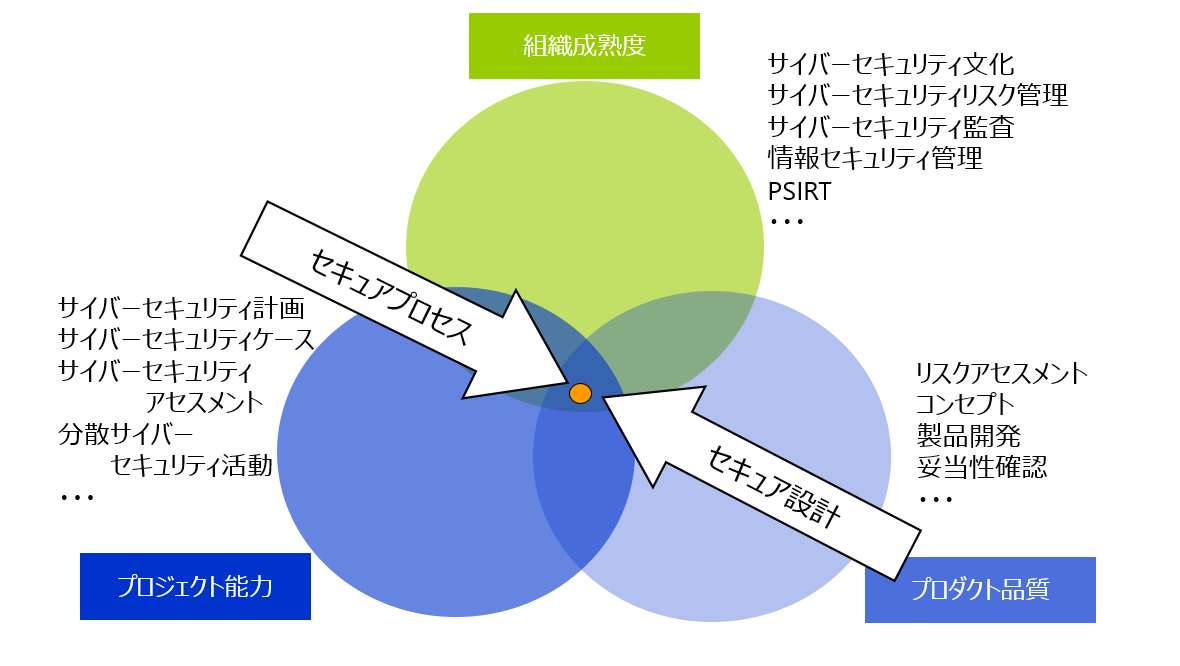

Clause 5 : 組織的なサイバーセキュリティ管理

Clause 6 : プロジェクト依存のサイバーセキュリティ管理

Clause 7 : 分散サイバーセキュリティ活動

Clause 8 : 継続的サイバーセキュリティ活動

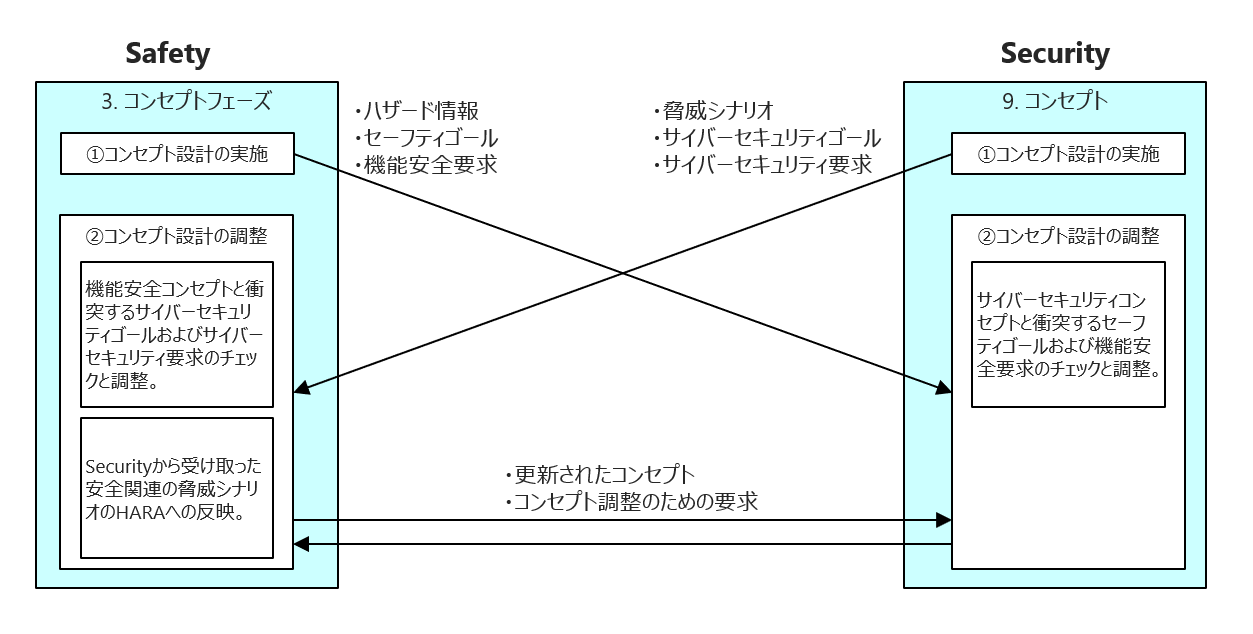

Clause 9 : コンセプト

Clause 10 : 製品開発

Clause 11 : サイバーセキュリティ妥当性確認

Clause 12:生産

Clause 13:運用および保守

Clause 14:サイバーセキュリティサポートの終了および廃車

Clause 15:脅威分析およびリスクアセスメント手法