1. はじめに

1-1. 機能安全とSOTIF

自動車開発における安全性は、もはや単独の性能項目ではなく開発ライフサイクル全体を貫く設計思想です。現行車両には数百 ECU 相当の機能が統合され、ブレーキやステアリングといったクリティカル系については、自己診断・冗長構成・フォールトトレランスを前提とした設計が不可欠です。こうした故障起因リスクへの備えが「機能安全(ISO 26262)」として定着しました。一方、センサ誤認識や限界を越えた環境による誤動作など、「故障していないのに安全でない」リスクを扱うのが SOTIF(Safety of the Intended Functionality)です。この「SOTIF(ISO 21448)」は、高度運転支援 (ADAS) や自動運転の主機能を中心に適用されており、機能安全と合わせた包括的な安全を構築しています。

当社の支援スタンス

当社は OEM/Tier 1 経験者で構成した専門チームが、皆様の現場の言葉と実装できる方法論でご支援いたします。機能安全やSOTIFのプロジェクト支援や導入支援はもちろんのこと、皆様のご要望に応じて、例えば下記のようなカスタマイズしたご支援も得意としています。

- Automotive SPICE × ISO 26262 のプロセス統合

- プロジェクト横断の 機能安全 & SOTIFのアセスメント

- SDV(Software Defined Vehicle) を見据えた OTA(Over-the-Air)対応設計

導入フェーズで頻出する課題

- 安全要求トレーサビリティがレビューで不合格

- 安全設計チームと機能開発チームの認識齟齬

- 海外拠点との ASIL 割付・安全要求解釈の不統一

- ASIL デコンポジション/パーティショニングの妥当性に自信がない

展開フェーズで顕在化する課題

- 2 系統監視と複雑性のトレードオフが整理できない

- MBD(Simulink)自動コード生成と ASIL 階層の整合が不透明

- ドメイン連携機能追加による要求爆発に追従できない

- SDV/OTA 時代の SOTIF 対応手順が見えない

当社はこのような現場固有の悩みに対し、グローバルに実績のある手法を活用しながら、皆様の会社や組織の競争力を培うために、臨機応変に寄り添い、共に解決していきます。

1-2. 機能安全とは?

システム異常によるリスクを許容レベルまで低減する体系的アプローチ

自動車技術が目覚ましい進化を遂げるなか、私たちの移動を支える車両はかつてないほど高度で複雑な電気・電子 (E/E) システムによって制御されています。パワートレイン、シャシー制御、先進運転支援システム (ADAS)、さらには自動運転システムに至るまで、ソフトウェアとハードウェアが織りなすこれらのシステムは利便性・快適性・環境性能を高める一方で、その故障がもたらすリスクも増大させています。

機能安全 (Functional Safety) とは、こうした E/E システムの異常に起因する不合理なリスクを回避または低減するための考え方と、それを実現する体系的な活動全般を指します。ここでいう「異常」には、ハードウェアの偶発的故障だけでなく、システム構成の不整合やソフトウェアのバグといった設計起因の不具合も含まれます。

ISO 26262 は、この機能安全を自動車分野で実現するために国際標準化機構 (ISO) が策定した国際規格です。2011 年に初版が発行され、2018 年の第 2 版ではトラック・バス・二輪車も対象に追加されました。本規格はコンセプト開発から設計、実装、検証、量産、保守、廃棄に至るまでの安全ライフサイクル全体を通じ、実施すべき要求事項やプロセス、手法を具体的に定義しています。

ISO 26262 の基本思想は、「安全は後付けではなく、開発の初期段階からプロセス全体を通じて作り込むもの」という点にあります。単に安全機能を追加するのではなく、開発プロセスそのものを規律し、潜在的な危険を体系的に分析・評価したうえで対策を講じ、システム全体の安全を確保します。電動化や自動運転化が進み、依存関係が複雑化する現代の自動車開発において、ISO 26262 は安全な車両を実現するための不可欠な基盤となっています。

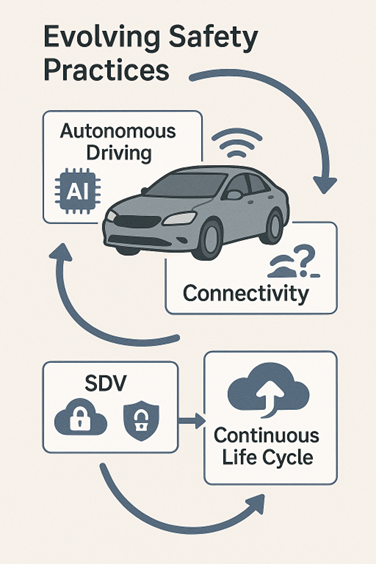

進化する技術と変化する環境に対応する機能安全

自動運転、SDV、コネクティビティの進展は、機能安全の重要性を一層高めるとともに、新たな課題も突き付けています。

自動運転システムと機能安全

自動運転レベル 3 以上ではシステムが主体となって運転操作を行うため、故障時のリスクが大幅に増加します。ドライバーの回避行動 (コントローラビリティ) を期待できないため、より高い ASIL レベルとフェールオペレーショナル機能が必須です。さらに、AI/機械学習を用いる認識・判断システムへ従来の機能安全プロセスをどう適用するかは現在も活発に議論されています。

SOTIF (ISO 21448) との補完関係

機能安全 (ISO 26262) が主に E/E システムの「故障」に起因するリスクを扱うのに対し、SOTIF は故障していない状態でもセンサ性能限界やアルゴリズムの想定外挙動、未知の環境要因により発生するリスクを扱います。複雑な認識・判断を行う自動運転システムでは、機能安全と SOTIF を両輪として適用することが不可欠です。

SDV・OTA と機能安全

SDV 時代には OTA アップデートが頻繁に行われます。機能追加や性能向上が容易になる一方で、新たな不具合の混入や既存安全機能への影響リスクも生じます。開発時だけでなく市場投入後も、変更管理・リグレッション検証・市場監視などを通じて機能安全を継続的に維持する仕組みが重要です。

サイバーセキュリティ (ISO/SAE 21434) との連携

コネクテッドカーの普及により外部からのサイバー攻撃リスクが増大しています。不正操作により安全機能が無効化されれば重大事故につながりかねません。機能安全とサイバーセキュリティは開発初期から連携し、互いの要求を考慮した設計・検証を進める必要があります(Security-informed Safety / Safety-informed Security)。

これら新しい技術や環境変化に対応するため、機能安全の手法も進化を続けています。しかし、その根底にある「リスクベースで考え、体系的プロセスを通じて安全を作り込む」という基本思想は変わりません。組織全体で安全を最優先する機能安全文化を醸成し、技術者一人ひとりがその重要性を理解して開発に取り組むことが、未来の安全なモビリティ社会を実現する鍵となります。機能安全は、もはや特別な取り組みではなく、高品質な自動車開発に欠かせない要素なのです。

1-3. SOTIFとは?

SOTIF(Safety Of The Intended Functionality)は、「E/Eシステムが故障していないにもかかわらず、その性能限界や仕様の抜け漏れ、あるいは想定外の使用状況によって危険が生じるリスク」を扱う安全規格です。従来の機能安全(ISO 26262)はハード・ソフトの故障起因リスクを対象としますが、センサや AI アルゴリズムを駆使する ADAS/自動運転では“壊れていないのに安全でない”シナリオこそが重大事故につながります。

- 機能安全:回路短絡,メモリエラー等の故障→危険

- SOTIF:霧でカメラ視界低下,AI 誤認識,ドライバー誤用→危険

両者は補完関係にあり、特に L2+ 以上の高度運転支援や自動運転システムでは両方を満たして初めて「包括的な安全設計」と言えます。

SOTIFが対象とするリスク:既知/未知の“安全でないシナリオ”をどう捉えるか

リスクの発生には以下のような要因があり、SOTIFではこれらを網羅的に洗い出し、シナリオ単位で評価します。

- センサ限界(視野角・分解能・悪天候耐性)

- 推論アルゴリズム限界(AIの訓練データ偏り、閾値設定不足)

- HMIの誤解誘発(機能の過信、警報の認知負荷)

- 環境要因(複雑な交通、インフラの地域差)

| 概念 | 例 | 主な要因 |

|---|---|---|

| Known Unsafe Scenarios | 豪雨でレーダー反射乱れ距離過小検出 | センサ物理限界 |

| Unknown Unsafe Scenarios | 特殊反射材を標識と誤分類 | AI 汎化不足 |

SOTIF達成プロセス:リスクの特定・評価・対策・検証を繰り返す

- シナリオ分析

- 機能仕様と運用環境を組み合わせ、トリガーイベント→システム反応→結果を列挙

- モデルベースシナリオ生成やデータドリブン解析が有効

- リスク評価

- 発生頻度×影響度などで優先度付け(ASILとは異なる軸)

- 対策実施

- 例:センサヒーティング追加、CNN 再学習、雨量閾値以上で機能 OFF、HMIで警告強化、最低リスク状態へ移行 など

- 検証・妥当性確認

- SIL/HIL/車載シミュレーション+実車テストで有効性確認

- 未知シナリオ探索のためのフェールファスト試験、大規模フィールドデータ解析

- 市場投入後の監視

- OTAログ/クラウドでフィールドデータを収集し、新たな unsafe シナリオをフィードバック

この PDCA を量産後も継続することで、性能限界を認知しつつ安全域を絶えず広げていきます。

SOTIFの重要性と今後の展望:安全な自動運転社会を支える“第三の柱”

- ADAS/ADS での決定的な役割

自律度が高まるほど人間の監視余力は減り、性能限界リスクが顕在化。SOTIFは残留リスクを工程と運用の両面で制御する鍵。 - 機能安全・SOTIF・サイバーセキュリティの三位一体

故障・性能限界・悪意ある攻撃という3方向の危険を同時に扱う統合安全マネジメントが必須。 - AIモデルの説明可能性とSOTIF

学習ベース機能のブラックボックス性を緩和し、リスク要因を説明可能にする XAI が検証効率と監査性を高める。 - SDV/OTA時代の課題

ソフトウェア定義自動車ではアップデート後も SOTIF を維持するための差分評価手法とモニタリング基盤が重要。